(nem hivatalos e-kormányzati témájú oldal)

| Mottó: From the silent hill we scream loud your name Mighty power of the dragonflame /Rhapsody of Fire: Power of the Dragonflame/ | ||

| 2012. július 17. | ||

| Ez nem kis fellángolás... | ||

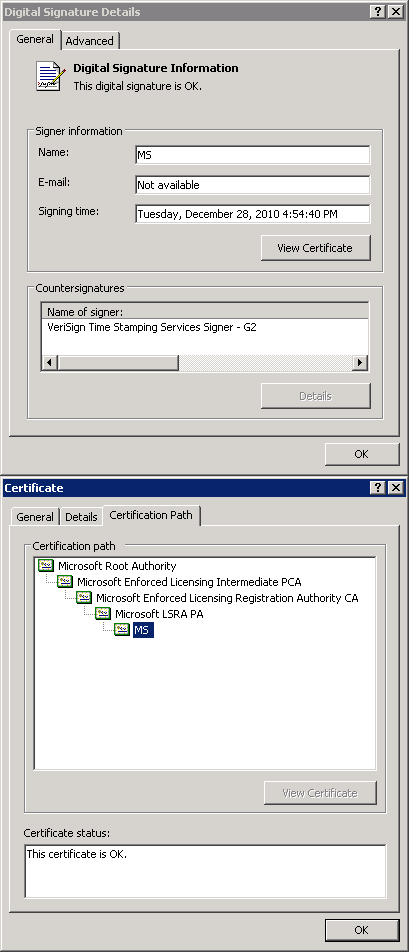

| 2012. június 4-én került ki a hírportálokra, hogy a Flame (vagy Flamer, vagy sKyWIper) nevű trójai WuSetupV.exe állományán Microsoft root tanúsítvány alá tartozó kulcsokkal készült digitális aláírás található (ez is egy fontos feltétele volt az észrevétlenségnek, illetve annak, hogy Windows Update-eket tudjon kezelni a háttérben). A trójai visszafejtett kódjai alapján nagymértékű hasonlóságot találtak a villamosenergia-ipari SCADA-rendszereket riogató Stuxnet, illetve utódja, a DuQu és a most felfedezett Flame között (ezek kiderítéséhez pedig nagymértékben járult hozzá a magyar CrySyS labor, elsősorban Bencsáth Boldi). Az egész történetből azonban számomra leginkább a "code signer" kulcs az érdekes, hiszen a régóta ismert MD5-gyengeséget használták ki, éles helyzetben, új módszerekkel, ráadásul a Microsoft tanúsítványlánc az érintett a támadásban. Az eset komolyságát mutatja, hogy az azonnali intézkedések megtétele után a Microsoft egy átfogóbb vizsgálatot is tartott, amely eredményeképpen 2012. július 10-én bejelentették több tanúsítványuk visszavonását is (Microsoft Security Advisory (2728973)).

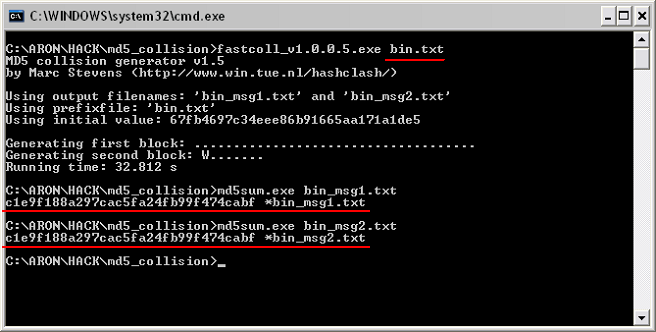

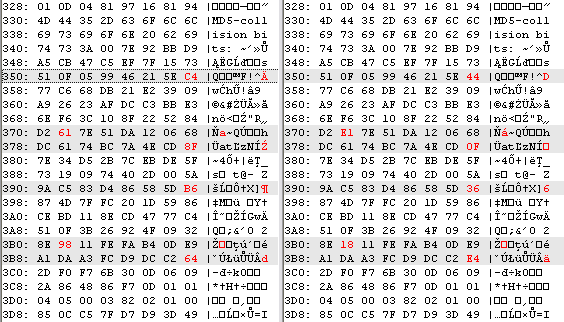

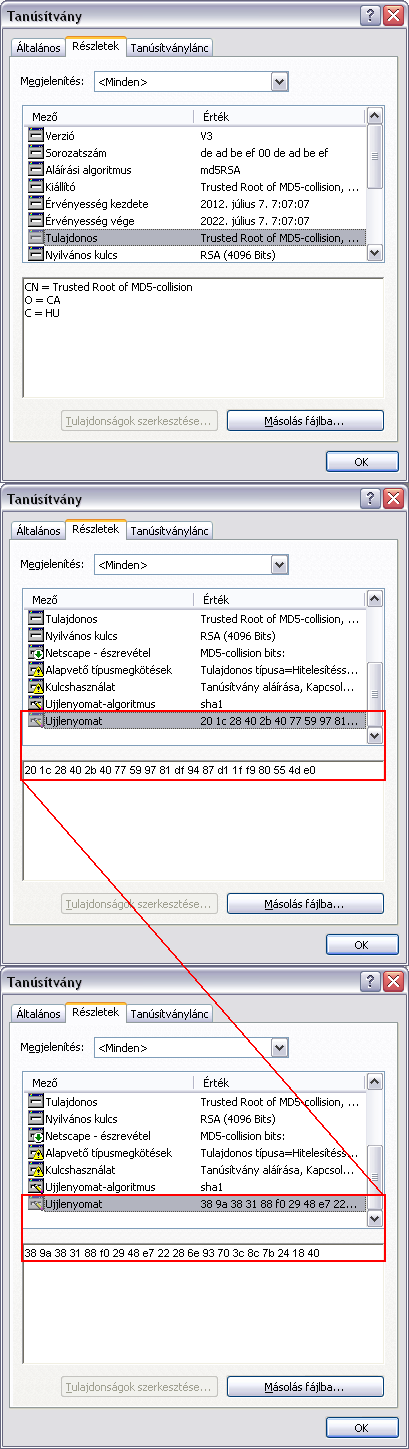

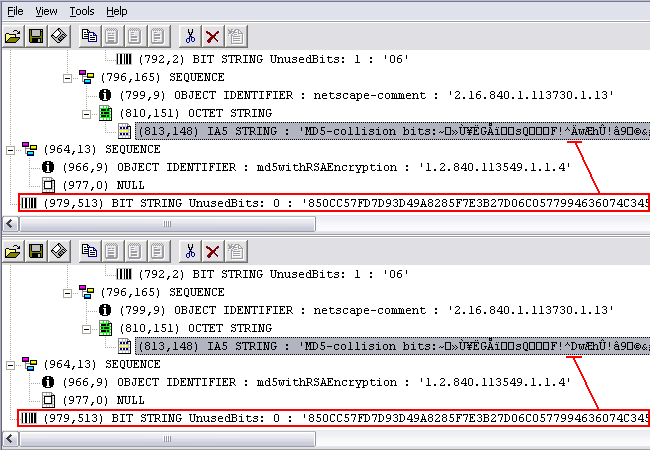

A fejlettebb technikák kipróbálása sok időt igényel: akár több napi számolásra is szükség lehet egyetlen próbálkozáshoz. Éppen ezért az egyszerűbb - azonos bemenetek, prefix-ek alkalmazása - esetet használom fel, hogy be tudjam mutatni a technika működését, a lépéseket, amelyek révén el lehet jutni az azonos lenyomatú, de különböző tartalmú tanúsítványokig. A 2004-es esettel szemben itt azonban nem "csak" két tanúsítvány (.cer/.crt), hanem a hozzájuk tartozó kulcsokkal (.p12/.pfx) együtti ütközéséről is szó lesz. Az ütközéshez használt biteket nem a nyilvános kulcs mezőjében, hanem egy nsComment (Netscape Comment) kiterjesztésben helyeztem el, így a (nyilvános-titkos) kulcspár mindkét fele a birtokomban maradt. Miképp lehet házilag gyártani ilyen ütköző tanúsítványokat 20 perc alatt? Először is létre kell hozni pl. OpenSSL segítségével egy tanúsítványt kiindulási alapnak. Figyeljünk rá, hogy az MD5 algoritmust külön meg kell adni, mert nem ez az alapértelmezett érték!

Kapcsolódó anyagok: | ||

| vissza | ||

info@ugyfelkapu.info