(nem hivatalos e-kormányzati témájú oldal)

| Mottó: Now we live, in a world of uncertainty /Iron Maiden: Fear is the key/ | ||

| 2012. június 26. | ||

| Kulcs-kérdések | ||

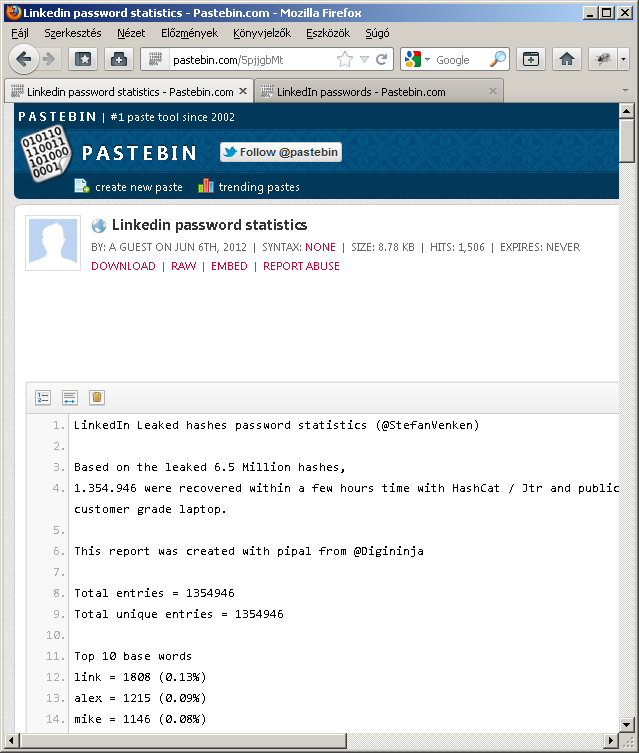

| Követendőnek tartom azt az elvet, miszerint a védelmi megoldásnak a védendő információ értékével kell arányosnak lennie. Ezt az elvet az e-közigazgatási rendszereknél is szem előtt lehet tartani, hiszen ilyen differenciálással optimalizálni lehet a költségeket is (pl. nem bizalmas, de személyhez kötődő adatok lekérdezéséhez nem fognak kiosztani több millió one-time-password kütyüt). Kérdés, hogy az elmúlt hetek eseményeit tekintve ez az arány megfelelő volt-e az érintett szolgáltatásoknál, szervereknél? Jelszólenyomatok milliói hevernek a torrent peer-eknél, illetve kíváncsi felhasználók gépein. HashCat-eket, ighashgpu-kat etetnek velük az Amazon EC2 cloud gépein (pl. Cluster GPU Quadruple Extra Large Instance: 2 x NVIDIA Tesla Fermi M2050 GPUs). És sorra jönnek elő a megfejtett jelszavak...

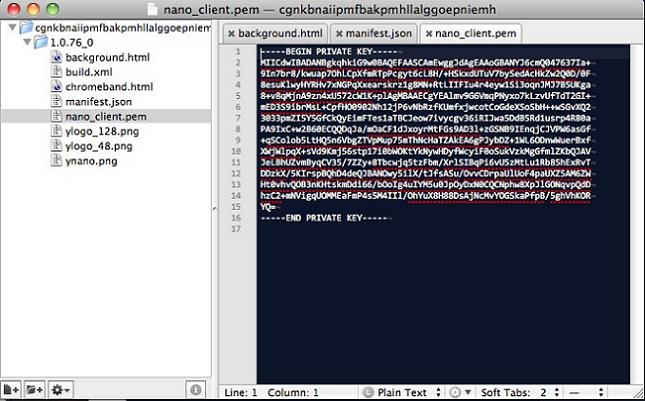

Fejlesztői "code signer" titkos kulcs a csomagban. Gyakran előfordul, hogy a fejlesztés során használt egyszerű jelszavak, PKI kulcsok benne maradnak egy adatbázisban, amikkel teljes hozzáférést lehet szerezni a rendszerhez, azonban ha ezt valaki "nagy" követi el, akkor az annál nagyobbat durran!

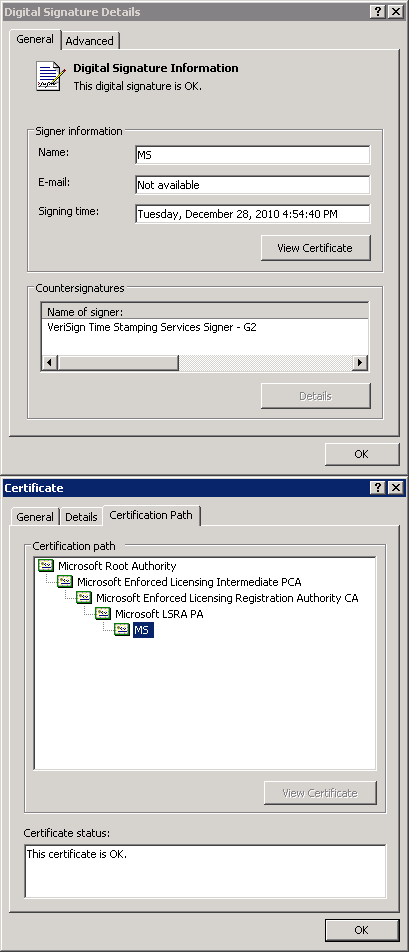

Régi MD5 hiba új köntösben! Bár, már pár éve ismert volt, hogy akár X.509 tanúsítványok hamisítását is meg lehet oldani, valahogy nem volt világrengető probléma eddig belőle. Eddig... A sKyWIper/Flamer "code signer" tanúsítványa ugyanis Microsoft-os root-ig vezethető vissza!

A megfelelően arányos védelem megtartása tehát folyamatos figyelmet igényel, különben könnyen előfordulhatnak a fent leírtakhoz hasonló esetek... Kapcsolódó anyagok: | ||

| vissza | ||

info@ugyfelkapu.info